Quelle: www.langner.com

Was die Schöpfer von Stuxnet erreichen wollten, was sie erreicht haben, und was das für uns alle bedeutet

Was die Schöpfer von Stuxnet erreichen wollten, was sie erreicht haben, und was das für uns alle bedeutet

WAS IST ZU TUN?

Bei einer Veranstaltung der Deutschen Telekom zur Cyber-Sicherheit habe ich 2012 mit Führungskräften der deutschen Stromindustrie über Gefahren und mögliche Schutzmaßnahmen diskutiert. Die Äußerung eines Vorstandsvorsitzenden war dabei symptomatisch: Er wünsche sich, die deutsche Regierung würde eine Art „Cyber-GSG9“ aufstellen, die man bei Bedarf anfordern könnte. Ein naheliegender Wunsch, der aber aus verschiedenen Gründen nie Realität werden wird. Um nur zwei Gründe zu nennen: Erstens, die Behörden haben hierfür überhaupt nicht das anlagen- und prozesspezifische technische Know-How. Zweitens: sie müssten rund um die Uhr wesentlich stärker in den Unternehmensnetzen präsent sein, als es der Wirtschaft lieb sein kann.

Ein moderner Staat kann sich heute nicht mehr leisten, den sogenannten Cyberspace zu ignorieren. Seine realistischen Möglichkeiten, die private Wirtschaft vor potenten Cyber-Angriffen zu schützen, sind aber gering, selbst wenn es um die Kritische Infrastruktur geht. Wie die diversen Abhöraffären von Bundestag und Regierungsmitgliedern zeigen, kann der Staat sich nicht einmal selbst in dem Maße schützen, in dem man das für erforderlich halten würde. Das ist nicht nur in der Bundesrepublik so. General Michael Hayden hat es nüchtern so auf den Punkt gebracht: „In the cyber domain, your government will always be late to need.„ Nun ist Hayden nicht irgendjemand, sondern war Chef sowohl von NSA als auch CIA. Er weiß, wovon er redet.

Die Unternehmen sind also mehr oder weniger auf sich gestellt, was aber auch Vorteile hat. Von einem kann man nämlich ausgehen: Was von staatlicher Seite in Bezug auf Cyber-Sicherheit an die Firmen herangetragen wird, ist nicht per se wirklich wirksam, und vor allem nicht kosteneffizient.

Die drei Kriterien für effiziente Cyber-Sicherheit in der Produktion

Für Betreiber von Industrieanlagen reduziert sich das Thema Cyber-Sicherheit in der Produktion auf ein einfaches Dilemma. Man weiß schon, das man etwas tun muss. Man will aber auch kein Geld für Software, Hardware und Dienstleistungen verschwenden, die zur Erhöhung von Produktionsmenge und -qualität nichts beitragen. Für den Entscheider geht es nicht darum, Leit- und Automatisierungstechnik sicher gegen Cyber-Angriffe zu machen (das könnte jeder mit unbegrenztem Budget), sondern um eine betriebswirtschaftlich sinnvolle Adressierung des Problems. Entscheidend hierfür sind drei Kriterien:

- Empirisch nachweisbare Wirkung der eingesetzten Maßnahmen. Man kann Cyber-Sicherheit nicht messen, man kann aber messen, ob man sicherer oder weniger sicher geworden ist. Wer die Wirkung von Cyber-Sicherheitsmaßnahmen nicht überprüft (z.B. in Form von Audits) und mit Kennzahlen darstellt, vernichtet wahrscheinlich Geld. Wir empfehlen unseren Kunden seit vielen Jahren, nur solche Maßnahmen umzusetzen, deren Wirkung empirisch überprüft werden kann. Wenn nicht zweifelsfrei gemessen werden kann, was eine Maßnahme an „mehr“ oder „weniger“ bringt, lohnt es sich vermutlich nicht, diese Maßnahme überhaupt durchzuführen.

- Skalierbarkeit mittels Standardisierung und Zentralisierung. Betreiber mehrerer Werke können nur Maßnahmen effizient umsetzen, deren Aufwand nicht proportional zur Flottengröße ist. Einfacher ausgedrückt: Wer zehn Werke betreibt, muss Cyber-Sicherheit so angehen, dass der Gesamtaufwand nicht zehnmal so hoch ist wie für ein einzelnes Werk. Daraus folgt die Forderung nach Standardisierung und Zentralisierung, die ich weiter unten noch im Detail ausführe.

- Automatisierung. Wir haben bei weitem nicht so viel Experten für cyber-physische Sicherheit, wie es wünschenswert und sinnvoll wäre, und an diesem Zustand wird sich auch in absehbarer Zukunft nichts ändern. Nun ist es aber auch so, dass vieles in der Cyber Security wie beispielsweise Audits und das Feststellen des vorhandenen Geräteparks inklusive Konfigurationsdetails heute oft noch mühsam per Hand erledigt wird — eine völlig unsinnige Zeitverschwendung. Neue Verfahren und Technologien für die Cyber Security Automation bieten hier wirksame Abhilfe.

Warum Sie Risikoanalysen und Penetrationstests kritisch betrachten sollten

Risikoanalysen und Penetrationstests, wie sie von vielen Unternehmen als wichtigste Maßnahme zur Cyber-Sicherheit in der Produktion durchgeführt werden, sind einer der größten Kostentreiber. Was sich zunächst kontraintuitiv anhören mag, lässt sich leicht begründen.

Risikoanalysen sind gut gemeint, führen in der Praxis jedoch regelmäßig zu einem ineffizienten Mitteleinsatz

Eine Risikoanalyse beruht auf der Annahme, dass der betriebswirtschaftlich sinnvolle Einsatz von Schutzmaßnahmen zur Verringerung möglicher Schäden wie Betriebsstillständen, die mit einer gewissen Eintrittswahrscheinlichkeit qualifiziert werden, mit relativ simpler Algebra zu ermitteln ist. Auf der einen Seite steht eine bestimmte Schadenshöhe x mit einer Eintrittswahrscheinlichkeit y, auf der anderen Seite stehen die Kosten für die Einführung und den Betrieb der Schutzmaßnahme, der den Schaden unwahrscheinlicher macht. Im Grunde braucht man jetzt nur noch die beiden Größen zu subtrahieren, um zu entscheiden, ob die Maßnahme wirtschaftlich sinnvoll ist oder nicht.

In der Theorie hört sich das vernünftig an, in der Praxis funktioniert es aber leider nicht. Tatsache ist, dass es sich bei den allermeisten Risikoanalysen um eher metaphorische Überlegungen zu Kosten und vermeintlichen Nutzen handelt. Sie können das selbst leicht feststellen, indem Sie genauer hinschauen. Beispiel: Wo immer Sie von einem hohen, mittleren oder sonstwie qualifizierten Risiko hören — ist dort ein Zeitraum angegeben, innerhalb dessen sich dieses Risiko mit der genannten Wahrscheinlichkeit manifestiert? Das Risiko, dass Sie innerhalb der nächsten hundert Jahre sterben, ist sehr, sehr hoch. Das Risiko, dass Sie innerhalb der nächsten Woche sterben, hoffentlich sehr gering. Fehlt eine Zeitangabe, wissen Sie, dass Sie es trotz aller vermeintlichen Exaktheit nur mit einer eher bildlichen Verwendung des Begriffs Risiko zu tun haben, die sich in jede gewünschte Richtung dehnen lässt.

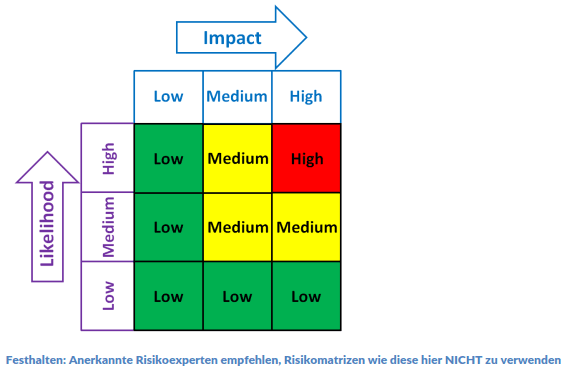

Man könnte ein ganzes Buch darüber schreiben, wie der Begriff Risiko gerade in der Cyber-Sicherheit falsch verwendet und oft geradezu missbraucht wird. Tatsächlich haben andere Leute das schon getan. Wenn Sie so etwas interessiert, empfehle ich die Bücher von Doug Hubbard. Der größte Schocker von Hubbard ist sein ernstgemeinter Rat, sofort mit den wohlbekannten Risikomatrizen (siehe unten) aufzuhören. Sofort meint: Heute, jetzt gleich. Bevor Sie meinen, das wäre Unsinn, lesen Sie seine Bücher.

Ich gebe Ihnen noch einen weiteren Grund aus der Praxis dafür, warum Sie mit Risikoanalysen Gefahr laufen, Zeit und Geld verschwenden. Am Ende einer Risikoanalyse kommt vorhersehbar heraus, dass Ihre Cyber-Sicherheitsrisiken in der Produktion beträchtlich sind und dass zur Abmilderung dieser Risiken eine Menge Geld erforderlich ist (das hätte Ihnen ein guter Berater auch ohne Risikoanalyse sagen können). Leider haben Sie dafür kein ausreichendes Budget. Sie können also nur einen Bruchteil der empfohlenen Maßnahmen durchführen. Wenn Sie das nächstemal erneut eine Risikoanalyse durchführen — normalerweise fünf bis zehn Jahre später — wiederholt sich dieses Spiel. In der Zwischenzeit häufen sich Schwachstellen an.

In der Leit- und Automatisierungstechnik ist es nicht so, dass man erst mittels einer Risikoanalyse herausfinden müsste, wo genau diese Schwachstellen liegen. Es ist bekannt. Deshalb kann man sich häufig auch Penetrationstests sparen. Ihre Durchführung ist in der Regel auf wenige Tage beschränkt, in denen der Tester herausfinden soll, ob es Sicherheitslücken gibt. Abgesehen davon, dass solche Tests in einer Industrieumgebung mit diversen Risiken verbunden sind, ist der konzeptionelle Ansatz milde ausgedrückt fragwürdig. In den Worten von Marcus Ranum, Erfinder des Firewalls:

„I think the stupidest idea that I’ve seen in computer security is the whole notion of penetration testing. There are lots and lots of people who make tons of money on it. And lots and lots of people spend lots of money on it. But the basic premise of penetration testing is that you’ve got something that you don’t understand and you’re trying to achieve an understanding of it by having some outsider—who also doesn’t understand it—attack it, simulating someone who doesn’t understand it, trying to figure it out. Now if that’s not the dumbest thing you’ve ever heard of, I don’t know what is.“

Wenn Sie Betreiber einer Industrieanlage sind, gehen Sie einfach davon aus, dass Ihre Systeme und Netzwerke einen Haufen bekannter Sicherheitslücken haben, die es wert sind, geschlossen zu werden. Risikoanalysen und Penetrationstests werden nur bestätigen, was sie sowieso schon geahnt haben. Fangen Sie gleich mit der Lösung des Problems an, anstatt sich nochmal sagen zu lassen, wie schlimm das Problem wirklich ist (um daraufhin lange zu überlegen, ob es wirklich so schlimm ist, oder ob man nicht noch eine weitere Risikoanalyse abwarten sollte).

Haben Risikoanalysen und Penetrationstests somit überhaupt keinen Sinn? Das wäre über das Ziel hinaus geschossen. Penetrationstests sind dann sinnvoll, wenn die Wirksamkeit zuvor eingeleiteter Schutzmaßnahen gezielt überprüft werden soll. Und die Übung, die man landläufig als Risikoanalyse bezeichnet, macht in verkleinerter Form dort Sinn, wenn man nach Ablauf eines Audit-Zyklusses — also dann, wenn ein realistisches Bild der in der Cyber-Sicherheit erzielten Erfolge und Misserfolge — überlegt, welche Prioritäten für den nächsten Zyklus gesetzt werden sollen.

Wie Sie Cyber-Sicherheit im Produktionsumfeld effizient organisieren und planen

Der entscheidende erste Schritt: Personelle Verantwortlichkeit und dediziertes Budget

Vor einigen Jahren fand ich eine ganz simple Methode, um bei einem neuen Kunden völlig ohne technische Analyse eine Ahnung vom vorhandenen Sicherheitsniveau zu bekommen. Ich stelle einfach zwei Fragen:

- Wie viel Personen sind bei Ihnen in Vollzeit für die Cyber-Sicherheit in der Produktion zuständig?

- Wie hoch ist Ihr jährliches Budget für die Cyber-Sicherheit in der Produktion?

Die mit Abstand häufigste Antwort auf die erste Frage lautet: Null. Häufigste Antwort auf die zweite Frage: Wir haben kein dediziertes Budget für die Cyber-Sicherheit in der Produktion. Das Merkwürdige daran: Man muss es eigentlich einem Manager nicht groß erklären, dass sehr wenig bis gar nichts in einem Unternehmen passiert, wenn nicht jemand personelle Verantwortung trägt und auch mit ausreichenden Mitteln ausgestattet wird. Was in anderen Bereichen wie Qualitätsmanagement und Safety sehr gut funktioniert, scheint für die Security noch nicht wirklich verstanden worden zu sein. Vielerorts geht man davon aus, dass die erforderlichen Tätigkeiten irgendwie „nebenher“ von Instandhaltern und Fremdfirmen mit übernommen werden könnten.

Der entscheidende erste Schritt auf dem Weg zu einer effizienten und wirksamen Cyber-Sicherheit in der Produktion besteht darin, personelle Verantwortung aufzubauen. Das bedeutet, dass mindestens ein Mitarbeiter explizit die Verantwortung für die Cyber-Sicherheit in der Produktion trägt (nicht nur allgemein für „IT-Sicherheit“) und auch ein dediziertes Budget dafür hat. Selbst wenn Sie mit einem bescheidenen Budget anfangen, ist dies weit besser als eine dynamische Allokation von Mitteln beispielsweise aus der IT-Security (die dann sagen wird, das Geld benötige sie selber — und damit vermutlich auch Recht hat).

Unsere langjährige Erfahrung hat gezeigt, dass diese Verantwortung sinnvollerweise nicht einem IT-Fachmann übertragen wird, sondern einem Kollegen mit gutem Hintergrundwissen der Automatisierungstechnik. Ob die Stelle dann organisatorisch innerhalb der IT angesiedelt ist oder zum Beispiel in der Instandhaltung, ist eher von untergeordneter Bedeutung. Die Erfahrung hat außerdem gezeigt, dass wirkliche Ergebnisse erst dann zu erwarten sind, wenn der betreffende Mitarbeiter in Vollzeit für diesen Aufgabenbereich tätig ist — Teilzeitverantwortung führt in der Praxis dazu, dass es ständig vermeintlich dringendere Aufgaben aus dem Tagesgeschäft gibt. Für größere Unternehmen ist natürlich eine Einzelstelle nicht ausreichend, hier sollte ein Team tätig sein.

Das Gesagte bedeutet nicht, dass mindestens eine Vollzeitstelle oder gar ein Team für jedes Werk erforderlich wäre. Die Tätigkeiten, um die es geht, können gut zentralisiert werden, so dass hier für mittlere und große Unternehmen ein positiver Skalierungseffekt möglich ist: Die Kosten pro Werk nehmen mit zunehmender Anzahl von Werken ab.

Geplantes, systematisches Vorgehen anstelle von sporadischen Risikobewertungen

In der IT weiß man seit langem, dass nachhaltige Sicherheit nur auf der Basis eines Sicherheitsprogramms möglich ist. Dafür gibt es sogar etablierte Standards wie ISO 27001 und ITIL. Diese Standards lassen sich leider nicht sinnvoll eins zu eins auf die Leit- und Automatisierungstechnik umsetzen, die Grundidee allerdings schon. Doch wo kommt die konkrete Ausformulierung für die direkte praktische Umsetzbarkeit her? Hier gibt es mehrere Ansätze. Der Standard IEC 62443 verfolgt eigentlich genau dieses Ziel, leidet jedoch darunter, dass die tatsächliche Anwendung sich als aufwendig und kostenintensiv erwiesen hat. Einige Unternehmen lassen sich ein Cyber-Sicherheitsprogramm für die Produktion individuell von Consultants entwickeln oder versuchen eine Eigententwicklung, was sich ebenfalls als kostenträchtig und obendrein als risikoreich erwiesen hat, denn was als Ergebnis so eines Projekts heraus kommt, ist nicht immer wirklich praxistauglich.

Aus unseren Erfahrungen im Beratungsgeschäft haben wir mit dem Namen RIPE30 ein standardisiertes Programm entwickelt, welches lizenziert werden kann. Der Vorteil für den Kunden besteht darin, dass er die zeit- und kostenaufwendige Individualentwicklung eines Sicherheitsprogramms spart, und außerdem kein Risiko bezüglich der praktischen Brauchbarkeit des Ergebnisses eingeht. RIPE ist international seit Jahren zur Absicherung von über 1000 Anlagen im Einsatz. RIPE wird als digitaler Dokumentensatz (MS Word) geliefert und adressiert alle Policy-Bereiche von Planung bis Kennzahlen, die für nachhaltige Cyber-Sicherheit in der Produktion wichtig sind.

Man kann nicht absichern, was man nicht kontrolliert

Ich habe weiter oben gesagt, dass ich mit zwei einfachen Fragen bereits sehr gut das Cyber-Sicherheitslevel eines neuen Kunden einschätzen kann. Vervollständigt wird das Bild mit einer dritten Frage: Wie handhaben Sie das Inventar- und Konfigurationsmanagement Ihrer Leit- und Automatisierungstechnik?

Wenn die Antwort „mit Excel“ lautet, wie in der ganz großen Mehrzahl der Fälle, dann ist damit geklärt, dass es mit der Cyber-Sicherheit nicht weit her sein kann. Denn Hunderte oder Tausende von digitalen Automatisierungskomponenten kann niemand mit einer einfachen Tabellenkalkulation verwalten, insbesondere wenn — wie es natürlich erforderlich ist — auch Softwarekonfigurationen, Netzwerkanbindungen und Datenflüsse dargestellt werden sollen, und das Ganze auch noch ein Änderungsmanagement beinhalten soll.

Die Folge ist, dass viele Unternehmen tatsächlich nicht wissen, wie viele Netzwerke, Computer, Switches, Steuerungen und so weiter sie im Produktionsumfeld betreiben. Sie wissen auch nicht, welche Softwarestände wo installiert sind oder welche Fremdfirmen wie und warum per Fernwartung auf ihre Systeme zugreifen. Wenn das bei Ihnen auch so ist, kann man nur sagen: Willkommen im Club! Nur macht es auf dieser Basis wenig Sinn, sich überhaupt mit Cyber-Sicherheit zu beschäftigen, denn sie können nicht absichern, was sie gar nicht genau kennen und kontrollieren.

Aber die negativen Folgen von unzureichendem oder nicht vorhandenem Inventar- und Konfigurationsmanagement sind ja gar nicht auf die Cyber-Sicherheit beschränkt. Selbst die reguläre Systemwartung wird zum Kraftakt, wenn den Instandhaltern detaillierte und korrekte Systemdokumentation fehlt. Industrie 4.0 schließlich wird zum risanten Abenteuer, wenn Anlagenplaner, Ingenieure und Instandhalter keine besseren Werkzeuge als Excel, Visio und die gängigen Tools für Verkabelungspläne haben. Aus diesen Gründen haben wir die Software OT-BASE entwickelt, die hier eine Abhilfe schafft. OT-BASE ist im Kern ein Konfigurationsmanagementsystem speziell für die digitale Leit- und Automatisierungstechnik. Die Konfigurationsdaten werden automatisch durch Sensoren im Netzwerk ermittelt und dann in einer zentralen Datenbank (CMDB) abgespeichert.

Konfigurationsmanagement als Basis für die Cyber-Sicherheit

Wenn man Stuxnet verstanden hat, wird deutlich, was die wesentliche Fähigkeit zur Abwehr derartiger komplexer Angriffe ist. Ich hebe es hier ausdrücklich hervor:

Fortgeschrittene cyber-physische Angriffe gehen immer mit nicht autorisierten Konfigurationsänderungen einher. Wer solche Änderungen erkennen und verhindern kann, ist wirksam geschützt.

Denken Sie bitte noch ein wenig darüber nach. Sie werden feststellen, dass sich mit dieser Erkenntnis viele Dinge vereinfachen. So ist es beispielsweise nicht erforderlich, große Aufwände im Bereich des Monitorings von Bedrohungen („Threat Intelligence“) zu treiben. Auch eine kontinuierliche Überwachung des Netzwerkverkehrs mit dem Versuch, Anomalien zu erkennen, ist unnötig. Am besten aber: Ein rigoroses Konfigurationsmanagement hat sehr viele positive Seiteneffekte für Use Cases außerhalb der Cyber-Sicherheit.

Die wichtigsten Features von OT-BASE zur Erhöhung der Cyber-Sicherheit lauten:

- nicht autorisierte Konfigurationsänderungen wie z.B. Projektierungsänderungen an SPSen oder neue, unbekannte Software auf Computersystemen werden automatisch erkannt und gemeldet

- unbekannte Geräte am Prozessnetz werden automatisch erkannt und gemeldet

- nicht autorisierte Datenflüsse wie z.B. Fremdzugriffe auf SPSen und Computern werden automatisch erkannt und gemeldet, egal ob diese Zugriffe von bekannten oder unbekannten Geräten erfolgen

- automatisierte Audits erlauben die schnelle und akkurate Überprüfung, welche Systeme und Komponenten nicht mit vorgegebenen Baselines (Standardkonfigurationen oder freigegebenen Systemkonfigurationen) übereinstimmen

- Fremdfirmen-Laptops können minutiös überwacht werden

- erkannte Cyber-Sicherheitsvorfälle können mit einem automatisierten Workflow bearbeitet werden

Automatische Konfigurationserkennung

Mancher Betreiber, der sich schon mit dem Thema Konfigurationsmanagement auseinandergesetzt hat, kam zu dem Urteil: Viel zu aufwendig, da wir ja die Konfiguration all unserer Switches, SPSen und so weiter manuell erfassen müssten. Dieses Problem ist technisch gelöst. In OT-BASE sieht das so aus, dass wir die Netzwerktopologie und auch die Konfiguration von Endpunkten (Computern, Busklemmen usw.) automatisch ermitteln. Das geht sehr gut und zuverlässig überall dort, wo halbwegs moderne Netzwerkkomponenten eingesetzt werden. Man braucht dafür auch nicht den gesamten Netzwerkverkehr mitzuhören und zu analysieren, da es dedizierte Standardprotokolle (SNMP, LLDP, DCP, PROFINET, WMI und andere) genau für diese Aufgabe gibt.

Wie Sie Cyber-Sicherheit schon in die Anlagenplanung integrieren

Da nachhaltige Cyber-Sicherheit bereits in der Planungsphase beginnt, ermöglicht OT-BASE auch, geplante Komponenten zu dokumentieren und im Hinblick auf vorgegebene Baselines zu auditieren. Dabei können benutzerfreundliche Templates für Standardarchitekturen und konfigurationen eingesetzt werden, wodurch der erforderliche Eingabeaufwand drastisch reduziert wird. Standardkonfigurationen können auch von existierenden Anlagen „abgezogen“ werden.

Was ändert sich mit Industrie 4.0?

Egal wie man zu Industrie 4.0 steht, wir werden künftig eine drastische Zunahme digitaler Komplexität der Automatisierungstechnik sehen. In der Automobilindustrie verzehnfacht sich gerade die Anzahl digitaler Komponenten am Prozessnetz. Die Vernetzung mit der Lieferkette — also mit Lieferanten und Kunden — sowie mit Fremdfirmen (Stichwort: Fernwartung) bringt weitere Risiken ins Spiel.

Dennoch gehöre ich beim Thema Industrie 4.0 nicht zu den Pessimisten, sondern zu den Optimisten. Dafür gibt es zwei Gründe. Erstens, die meisten Betreiber haben dedizierte Projekte und Budgets für Industrie 4.0, und zu diesen Projekten zählt oft auch die Cyber-Sicherheit. Zweitens, alles was an modernen digitalen Komponenten ans Netz angeschlossen wird, kann auch übers Netz überwacht werden. Ein großer Unterschied zu Feldbussen und Punkt-zu-Punkt-Verbindungen, bei denen die Monitoring-Möglichkeiten eher begrenzt sind. Anders gesagt: Industrie 4.0 kann zu einem entscheidenden Anstieg des Cyber-Sicherheitsniveaus in der Industrie führen — wenn wir diese Chance begreifen und nutzen.

Kommentar

Ralph Langner unterstreicht damit die Notwendigkeit, unsere Denkmodelle anzupassen (siehe auch lebensfähiges Systemdesign und sein Buch Robust Control System Networks):

Lebensfähiges Systemdesign

Trackbacks/Pingbacks